La seguridad del iPhone 5S, en entredicho a las 24 horas de ponerse a la venta

- Chaos Computer Club ya ha "hackeado" el sensor de huellas digitales

- Por errores de iOS7, también se puede acceder sin el PIN con otras técnicas

- Sin ser problemas graves, se demuestra que no hay aparatos invulnerables

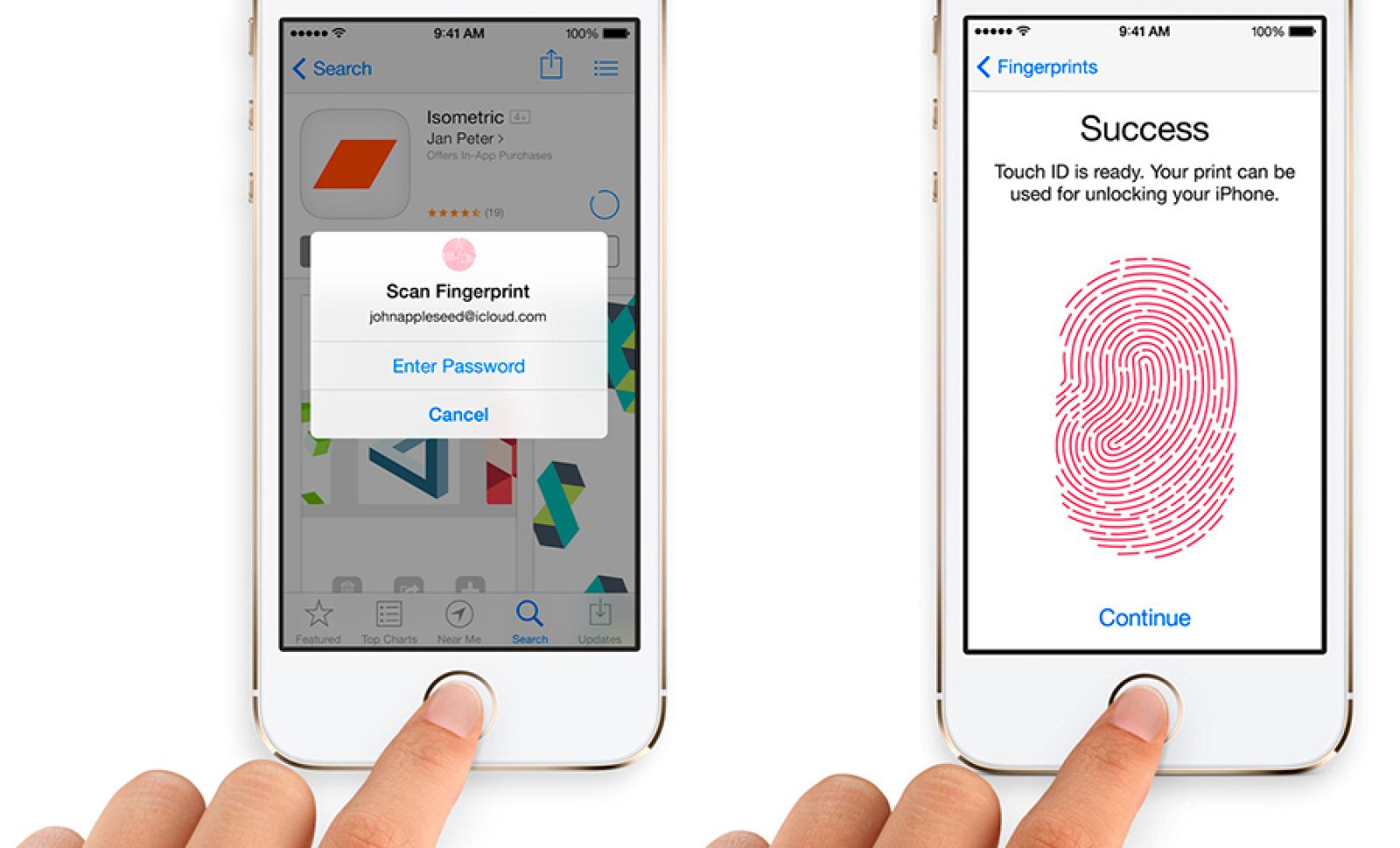

Uno de los artículos aspectos más llamativos del nuevo iPhone 5S de Apple tenía que ver con la seguridad del dispositivo: entre otras cosas incorpora en su botón principal un escáner de huellas digitales que sirve como contraseña para desbloquear el teléfono. Desde que se anunció muchos han estado ansiosos de comprobar su verdadera seguridad y este mismo fin de semana miembros alemanes del veterano Chaos Computer Club (CCC) aseguran haber podido "romperla" con una técnica relativamente sencilla.

Aparte de la hazaña del que es uno de los más veteranos y respetados club de "hackers" -que gustan de experimentar con los límites de los dispositivos y sus posibilidades, sin hacer mal a nadie- otros dos individuos han ideado de forma independiente un par de técnicas sencillas para desbloquear el teléfono y utilizar sus aplicaciones sin necesidad de la contraseña. Todo esto, para pesar de Apple, pone un poco en entredicho que el iPhone 5S tenga una seguridad "a prueba de balas".

Respecto al tema de las huellas dactilares, Apple ya anunció que su tecnología TouchID evitaría algunos de los problemas comunes de seguridad. Para empezar, se complementa con un PIN normal y corriente, que se solicita al usuario si falla más de cinco veces al poner el dedo, o también después de reiniciar el teléfono o añadir nuevas huellas a la base de datos (se pueden autorizar cinco en total). Se puede incluso hacer que siempre se exijan ambos sistemas (PIN y huella) para mayor seguridad.

Fallos históricos en los sistemas de huellas dactilares

Adicionalmente se afirmó que TouchID solo funcionaba con "dedos reales" en el sentido de que el sensor es conductor de la electricidad y no serviría de nada -por decir una burrada- usar un dedo cortado a una persona; el mismo efecto sucede cuando los teléfonos no funcionan si llevas guantes en invierno.

Pero son bien conocidas las vulnerabilidades de muchos sistemas biométricos que leen las huellas dactilares, una constante desde que se inventaron. Lo que en principio parece un invento muy "futurista" ha resultado ser un sistema relativamente pobre en cuanto a verdadera capacidad de identificación inequívoca.

En muchos casos el problema es que se puede engañar fácilmente al sensor si se obtiene una copia de la huella original de otro lugar: un vaso, cristal o superficie plástica son buenos candidatos.

Es ya todo un clásico la demostración que los protagonistas del programa Cazadores de mitos realizaron copiando al "estilo CSI" en un molde una huella con látex y gel balístico. Las víctimas fueron en este caso los ThinkPad de IBM, que se mostraron muy vulnerables: en el mismo programa se llegó a enseñar cómo una simple fotocopia de un dedo también podía servir para engañar a los "avanzados" sensores de la época. El ridículo total.

Copiar la huella con una foto

La gente del Chaos Computer Club ha usado un método de relativa baja tecnología con materiales que se pueden comprar en una droguería y una papelería. Emplearon una cámara fotográfica, tóner, pegamento blanco y papel transparente.

La operación es simple y consiste básicamente en fotografiar a muy alta resolución (2400 puntos por pulgada) una huella dejada en cualquier lugar para luego limpiarla, imprimirla con mucho tóner (dándole cierto relieve) y transfiriéndola a la superficie plástica.

Según dicen, lo que consiguieron averiguar es que el TouchID tiene más resolución que los sensores habituales que se comercializan hoy en día. ¿La solución para "romper" esa seguridad? Aumentar la resolución a la que se captura la huella con la cámara para conseguir reproducirla de forma más fiable, engañando al sistema.

El caso es que una vez se tiene la huella "impresa" bastan unos cuantos intentos para saltarse la protección. Los miembros del Club publicaron un vídeo de demostración donde se ve todo el proceso y donde curiosamente lo más llamativo no es tanto el desbloqueo en sí sino el tembleque del protagonista, no se sabe si de la emoción o de la cantidad de café que se había tomado en los últimos días. (También hay que decir que hay quien ha puesto en duda que sea auténtico y consideran que puede tener "truco", pero sería extraño dado el tiempo transcurrido y la reputación honesta de varias décadas del club.)

Esta desprotección requiere naturalmente acceso de algún modo a una huella dactilar original del propietario del teléfono, algo que puede no ser tan trivial como averiguar un PIN pero que está solo limitado por el tiempo y los recursos que se quieran dedicar a ello.

De hecho se había planteado ya un reto, medio en broma medio en serio, respecto a todo esto en la página IsTouchIDHackedYet.com (¿Ya han hackeado el TouchID?). Allí se ofrecían premios en forma de dinero simbólico, botellas de whisky e incluso de vino a quien demostrara con un vídeo que podía copiar una huella y saltarse la protección. Los hackers del CCC se van a poner las botas.

Otros "hackeos" y trucos para esquivar la seguridad del iPhone

Mientras tanto otro hacker de las Islas Canarias dio a conocer que debido a un error de iOS 7 es posible saltarse la pantalla de bloqueo con unos cuantos clics y cierta habilidad manual.

El truco ha sido confirmado por la revista Forbes y consiste en pulsar algunos de los botones en una secuencia y durante unos tiempos concretos, un poco como en los videojuegos que tienen secuencias secretas para conseguir "vidas infinitas". El fallo permite acceder a algunas de las aplicaciones que estuvieran abiertas en el teléfono, incluyendo las fotos, el correo o Twitter.

También se ha publicado información acerca de otro error que permite realizar llamadas con el móvil bloqueado mediante otra secuencia de clics mágicos que hacen funcionar incorrectamente el teléfono. Eso sí, al igual que el "truco" anterior solo funcionan de vez en cuando y hay que tener un poco de paciencia para lograr el desbloqueo.

Este tipo de problemas de seguridad, grandes y pequeños, son habituales en casi todos los teléfonos móviles y los aficionados encuentran divertido buscarles las cosquillas y publicarlos como premio a su pericia técnica.

La solución pasa por un un pequeño arreglo que los fabricantes envían en las siguientes actualizaciones con un "parche" al poco tiempo; a veces basta desactivar alguna opción en las Preferencias o aumentar manualmente la seguridad (por ejemplo, solicitando siempre el PIN, aunque sea más incómodo).

En el caso de los nuevos iPhone 5S solo queda esperar a que llegue la versión 7.0.1 y arregle estos agujeros, aunque lo del sensor biométrico va a ser seguramente más complicado de lo que parece.