Persiste el fallo en la web de la Presidencia que permitió gastar la broma de Mr.Bean

- Los 'atacantes' consiguieron que se viera la foto por un fallo del buscador

- No es lo mismo que hackear una página, que implica entrar en el servidor

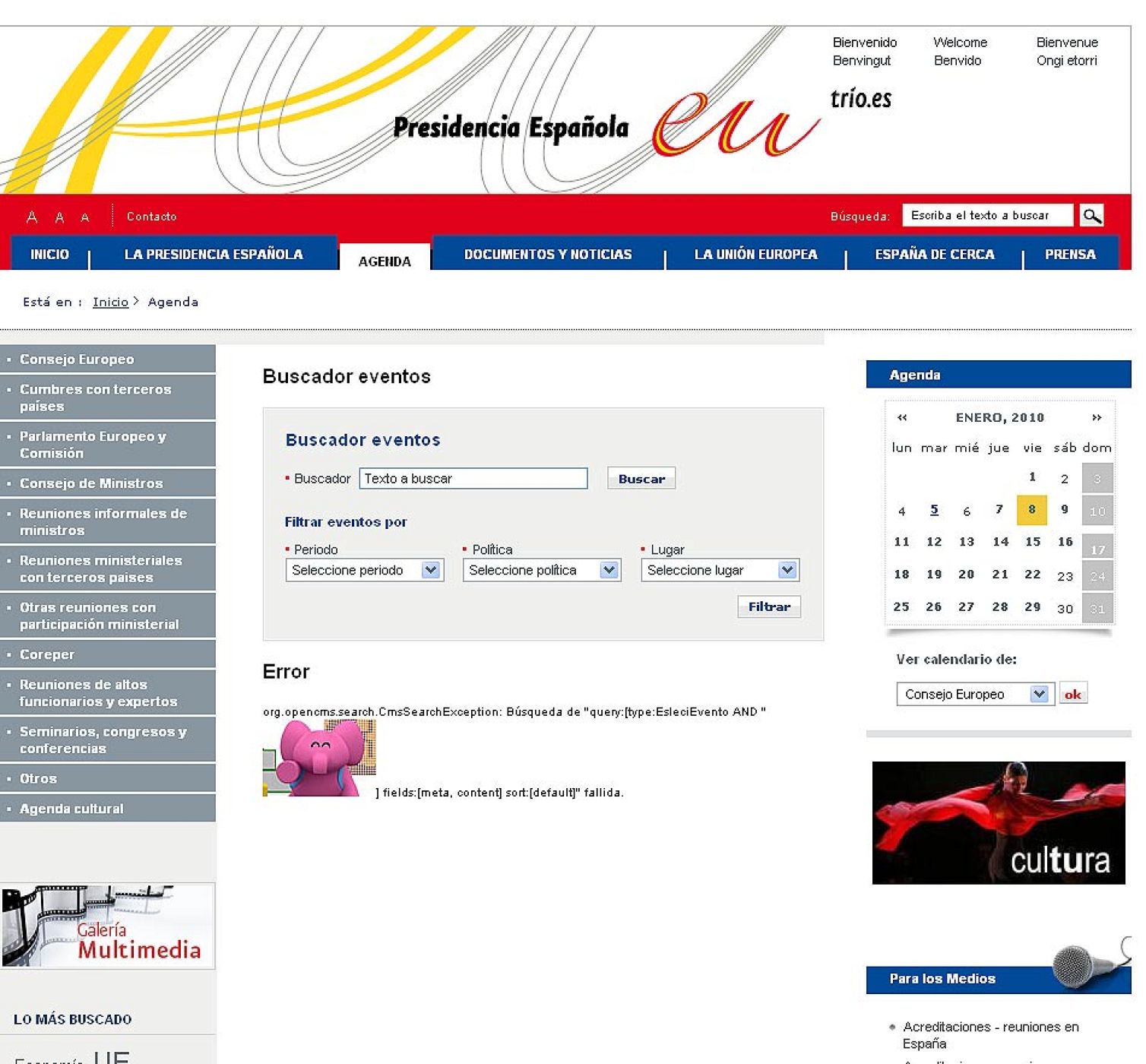

- RTVE.es comprueba que el error persiste en la búsqueda de eventos

¿Hackearon o no la web de la presidencia española de la Unión Europea para que apareciera una imagen de Mr. Bean? La respuesta es no. Nadie consiguió modificar la página desde dentro, metiéndose en el servidor, es cierto, pero eso no quiere decir que la web fuera del todo segura.

Un fallo informático básico, que aún persiste, permitió gastar la 'broma' informática que hizo picar a todos los medios de comunicación, incluida la británica BBC, que se hizo eco de la noticia que protagonizaba uno de sus personajes más conocidos.

El descuido, que permite usar la herramienta de búsqueda para que aparezcan imágenes ajenas a la web, aún persiste en el buscador de eventos. RTVE.es ha hecho la prueba con una fotografía de Eli, la elefanta rosa de Pocoyo (ver la imagen).

El asalto de Mr. Bean no fue por lo tanto un ataque de hacker sino el uso de un fallo, el Cross-Site Scripting, que como explica el experto en seguridad informática José A. Guash en su blog consiste en hacer que las personas hagan clic en un enlace "que realiza la búsqueda directamente". En este caso una búsqueda que daba como resultado a Mr. Bean.

Hackear, explica Guash, en versión para "toda la familia" es cuando "¡Han entrado al servidor donde está la web, y han modificado los ficheros para mostrar otra cosa! ¡Oh Cielos!".

La noticia saltó el lunes en las redacciones de toda España. Parecía que alguien había conseguido burlar la seguridad de la página y modificarla para mostrar una fotografía del conocido personaje del actor británico Rowan Atkinson, que guarda un parecido más que razonable con Rodríguez Zapatero.

La imagen de la supuesta página 'hackeada' circulaba a esa hora por las redes sociales de internet como auténtica, pero nunca pudo verse entrando en la propia web www.eu2010.es directamente.

Moncloa desmintió a media tarde que se hubiera producido un ataque informático, aunque sí reconoció que la situación se había producido aprovechando "una vulnerabilidad del código fuente denominada XSS", es decir, el Cross-Site Scripting.

Este error de seguridad permitió a los 'atacantes' utilizar el buscador de la web de la presidencia española de la UE para introducir una foto de Mr. Bean metiéndola con código html, según explican desde el departamento técnico de RTVE.es.

Nadie se acordó de los buscadores

La etiqueta que se ha empleado es <img' que "permite incrustar una imagen desde cualquier sitio del mundo dentro de la página gracias a la vulnerabilidad detectada", afirman.

Lo normal hubiera sido que el buscador estuviera programado para no ejecutar las etiquetas que se utilizan para incrustar textos, imágenes o vídeos, pero nadie se acordó de hacerlo.

De esta forma, al dar a buscar aparece la página de la presidencia con un error de búsqueda, pero con la foto de Mr. Bean. El fallo aún persiste en la búsqueda de eventos.

La verosimilitud que da la url

Desde el servicio técnico de RTVE.es explican además que con este sistema se consigue una url auténtica de la web 'atacada' de forma que cuando se distribuye nadie duda de su verosimilitud

Lo único que hace falta después es distribuir esta dirección o un pantallazo por las redes sociales de internet. El resto es cuestión del boca a boca o del clip de ratón al clip de ratón.