Flame: el software malicioso que está usándose como arma cibernética contra varios países

- Lleva años actuando silenciosamente y propagándose con cautela

- Tiene capacidad de espiar contraseñas, conversaciones e incluso micrófonos

- Se desconoce su origen, pero su objetivo parecen ser equipos en Oriente Medio

El fenómeno de la ciberguerra, para la cual muchos países cuentan con presupuestos y equipos de ataque y defensa especializados, ha desvelado un nuevo capítulo con la revelación de la existencia de un software malicioso llamado Flame («llamarada») que lleva propagándose desde 2010 y atacando ordenadores de la zona de Oriente Medio como objetivos principales.

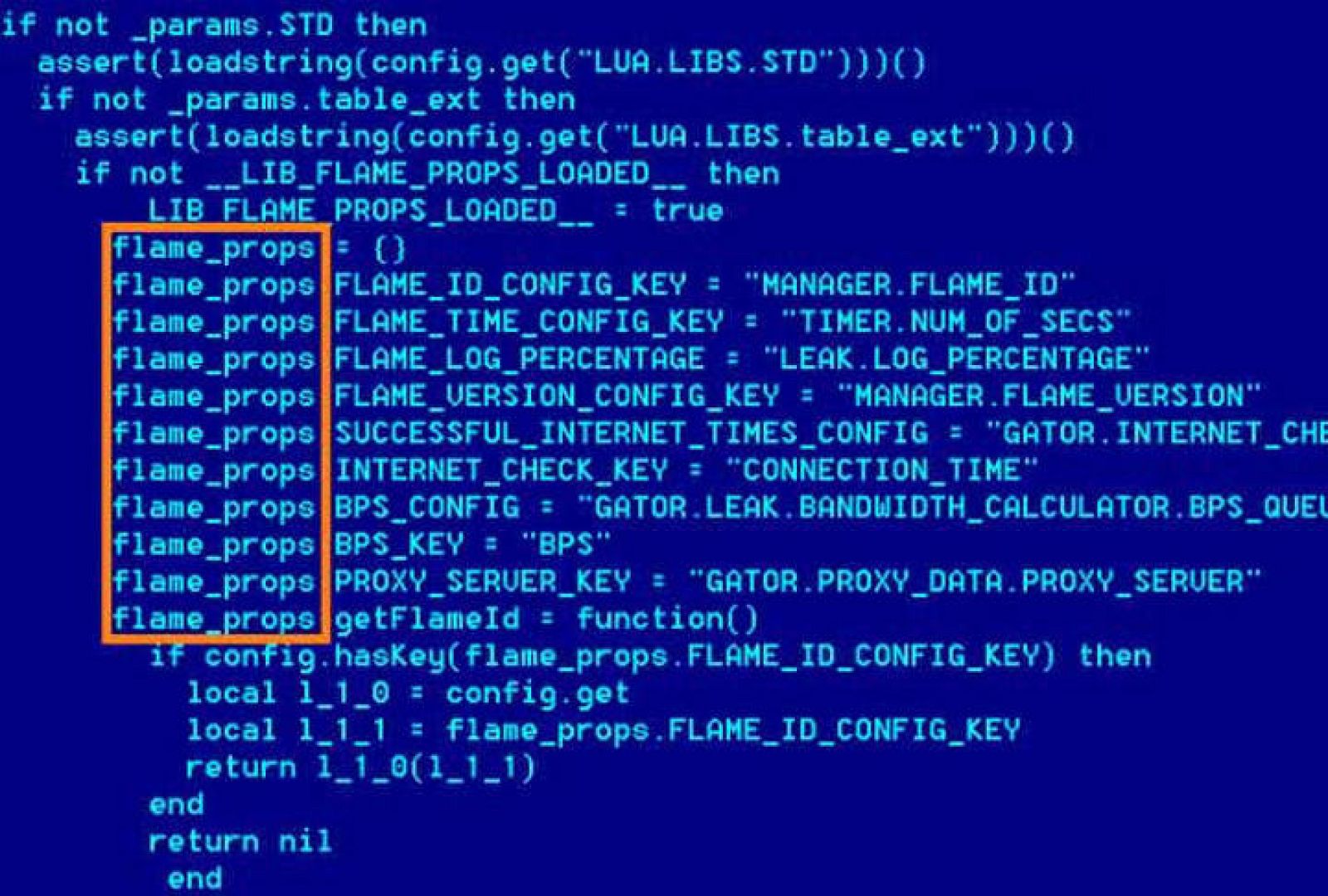

El software en cuestión es un malware de unos 20 megabytes de tamaño, algo inusualmente grande si se tiene en cuenta que este tipo de programas suelen intentar pasar desapercibidos y se programan en lenguajes de muy bajo nivel y muy eficientes. Cuando infecta a una máquina primero carga unos 6 MB de código; entonces comienza a desplegar hasta 20 módulos distintos –algo no tan común en el software de este tipo– que realizan funciones más concretas de espionaje y ataque, según las circunstancias.

Los expertos consideran su diseño «uno de los más sofisticados y amenazantes surgidos hasta el momento». Aunque llevan años analizándolo, ha sido a raíz de la publicación de algunos artículos técnicos cuando la Unión Internacional de Telecomunicaciones ha solicitado más información al respecto.

Quienes se dedican a la seguridad informática no han podido o querido concretar todavía su origen o sus objetivos. Dicen que necesitarán años para analizar todo el código detenidamente. Esta complejidad les hace pensar que detrás de él no puede haber una sola persona, sino más bien un grupo, probablemente contratado por algún estado o país, que opera con este software de forma remota.

Sus capacidades

Entre las cosas que se sabe que hace Flame están sutilezas como robar contraseñas del ordenador, copias de todo lo que se teclea, «pantallazos» cuando están activos programas de chat y similares. También puede interceptar conversaciones de audio a través de Skype, activar el micrófono del equipo para grabar lo que está sucediendo en una habitación –sin que se de cuenta la persona que está allí– o incluso conectar vía Bluetooth con los dispositivos cercanos como teléfonos móviles para interceptarlos a su vez.

Una vez que tiene todo ese material recopilado, Flame lo guarda y envía cifrado –de forma casi indetectable– empleado diversos métodos seguros a través de la conexión de Internet del ordenador atacado. Al igual que sucedió con software de ciberguerra similar como Stuxnet o el gusano Duqu, no se sabe todavía realmente quién está detrás – aunque las sospechas apuntan como en el caso de Stuxnet a una colaboración entre Estados Unidos e Israel.

Aunque Stuxnet y Duqu son bastante parecidos, Flame es bastante diferente, tanto en tamaño como en funcionalidad, y parece provenir de otro grupo de programadores. La firma de seguridad Kaspersky detectó inicialmente Flame en un ordenador de un cliente en el Líbano en octubre de 2010. También apareció en Irán poco después, y rebuscando en los archivos lo encontraron en Europa (entre 2007 y 2008) Desde entonces han estado investigando el fenómeno.

Se extiende por Oriente Medio

Otra empresa del ramo, Symantec, lo ha detectado en Hungría, Irán, Líbano y especialmente en equipos de Cisjordania. Otro detalle curioso de Flame es que no se propaga como los virus o gusanos de Internet, de forma relativamente incontrolada, sino que tiene limitada su capacidad de reproducirse, algo que despista a los técnicos.

En total se cree que ha infectado al menos mil máquinas, pero no ordenadores cualquiera sino objetivos de cierta relevancia, como los del Ministerio del Petróleo iraní. Tampoco es un malware con «fecha de terminación», a partir de la cual se autodestruya de forma automática, aunque sí que cuenta con la capacidad de recibir una orden de borrado desde el exterior y ejecutar una eliminación completa de sí mismo sin dejar huella.