Mundo Hacker

Infraestructuras críticas (2)

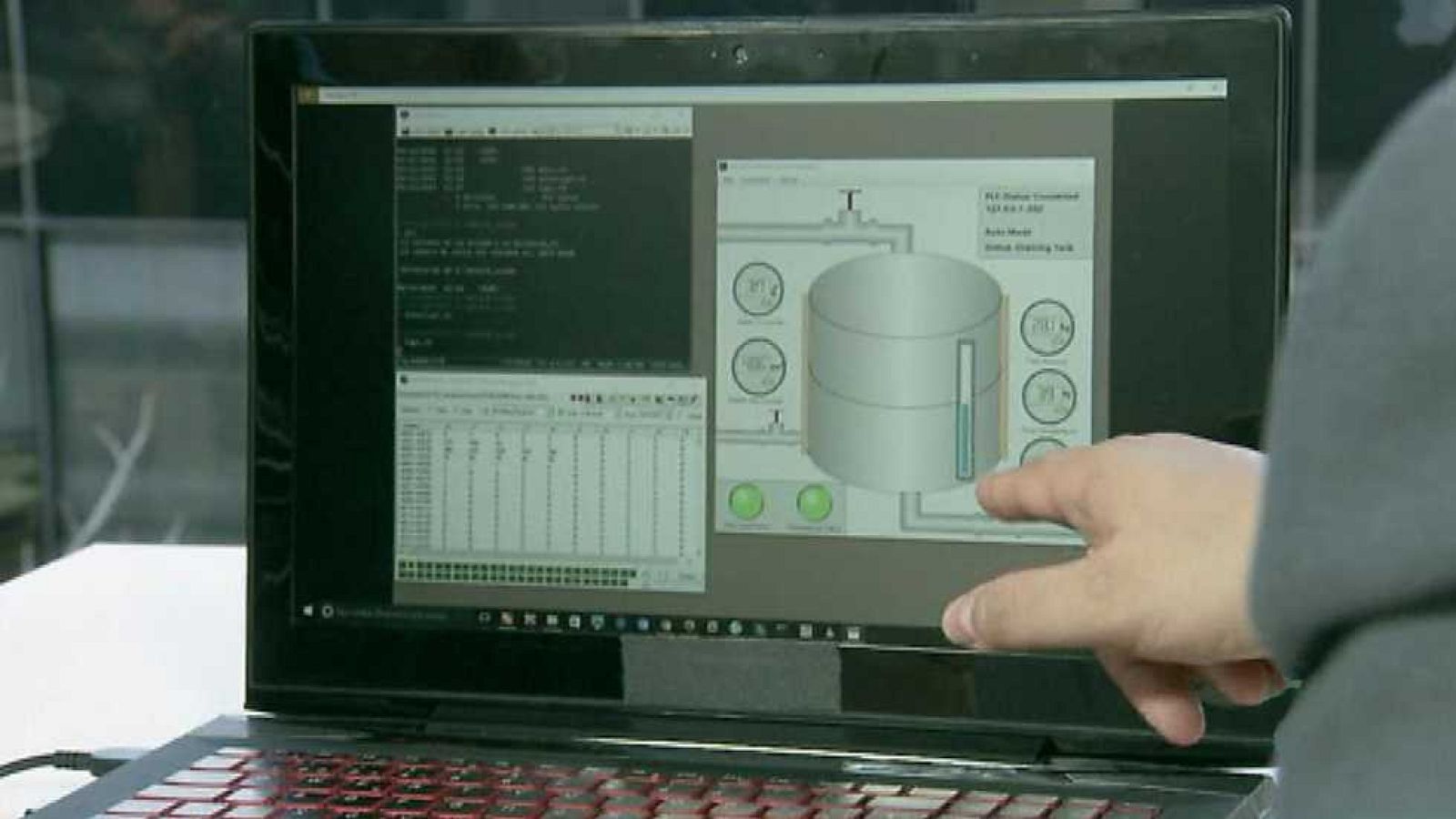

El equipo de expertos de Mundo Hacker muestra en la práctica cómo se pueden vulnerar sistemas críticos como la banca, alterando un software usado...

Disponible hasta 16-04-2017

18/06/2016 00:27:33