Mundo Hacker muestra los peligros de la red, y cómo prevenirlos. En la actualidad, los ataques informáticos no dejan de aumentar, ya que el sector...

Disponible hasta 16-04-2017

30/04/2016 00:27:28

Mundo Hacker muestra los peligros de la red, y cómo prevenirlos. En la actualidad, los ataques informáticos no dejan de aumentar, ya que el sector...

Disponible hasta 16-04-2017

30/04/2016 00:27:28

Disponible hasta: 16-04-2017 12:00:00

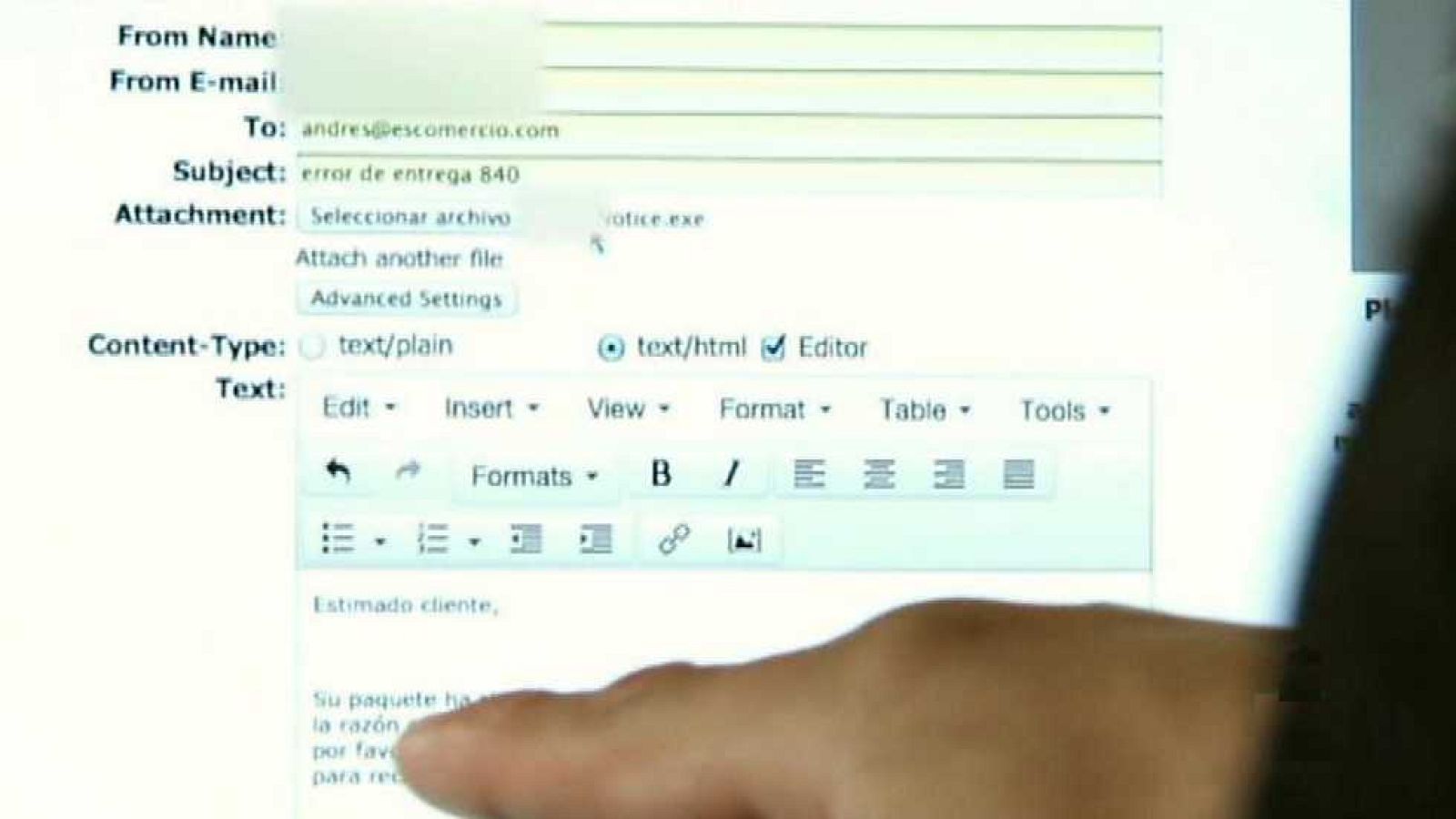

Mundo Hacker muestra los peligros de la red, y cómo prevenirlos. En la actualidad, los ataques informáticos no dejan de aumentar, ya que el sector del cibercrimen es muy lucrativo. Por eso, se necesitan profesionales capaces de detectar las técnicas de los ciberdelincuentes y dar con los culpables. Son los nuevos CSI digitales. Los expertos de Mundo Hacker hacen una demostración de cómo funciona uno de los ataques más dañinos de los últimos años: el ransomware, y se reconstruye una investigación real de un ciberataque con el Grupo de Delitos Telemáticos de la Guardia Civil.

Contenido disponible hasta el 16 de abril de 2017.